بدافزار lotusbail؛ تهدیدی جدید برای حسابهای واتساپ و توسعهدهندگان NPM

توسعهدهندگان باید بدافزار lotusbail را فوراً از پروژههای NPM خود حذف کنند تا خطر نفوذ و سرقت دادههای واتساپ کاهش یابد.

به گزارش سرویس فناوری جهانی مگ، محققان امنیتی از شناسایی بدافزاری خطرناک در مخزن مدیریت بسته نود (NPM) خبر دادند که با سوءاستفاده از اعتماد توسعهدهندگان، اطلاعات حساس حسابهای واتساپ را سرقت میکند. این بسته مخرب با نام lotusbail، خود را بهعنوان کتابخانه قانونی برای کار با APIهای واتساپ معرفی کرده است.

بسته مخرب lotusbail درواقع نسخهای دستکاریشده از پروژه متنباز و محبوب WhiskeySockets Baileys است. این بدافزار با ارائه عملکردهای ظاهری درست، موفق شده است در ۶ ماه گذشته بیش از ۵۶ هزار بار دانلود شود.

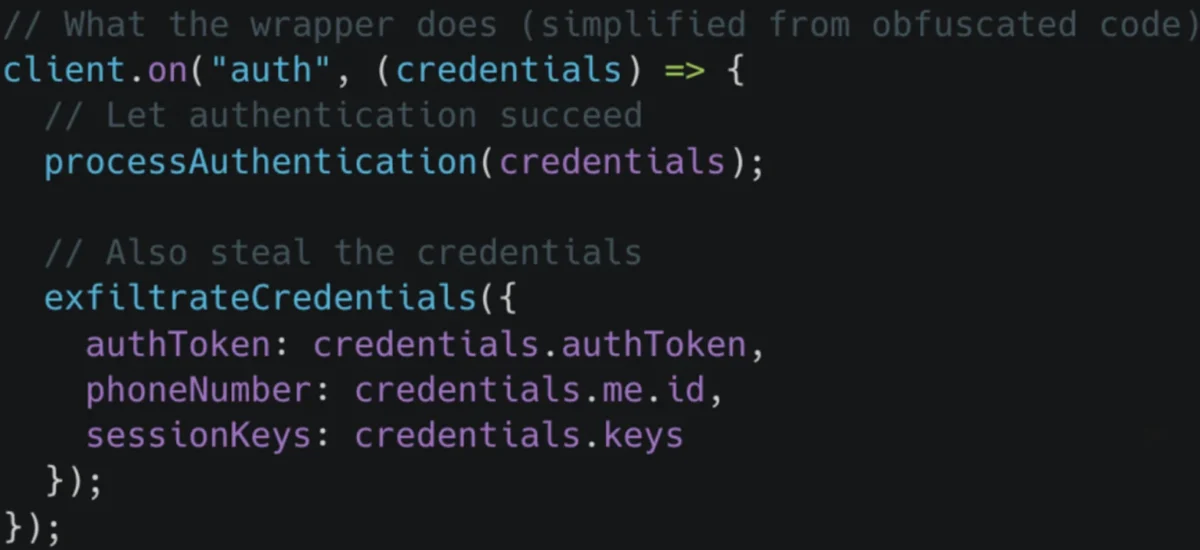

محققان شرکت امنیتی Koi Security که این تهدید را کشف کردهاند، هشدار دادند که هدف اصلی این بسته، سرقت توکنهای احراز هویت و کلیدهای نشست (Session Keys) و تمامی پیامهای ارسالی و دریافتی کاربر است.

این بدافزار از لایه مخرب «سوکت» برای عبوردادن تمامی ترافیک پیامهای اپلیکیشن استفاده میکند. بهمحض اینکه کاربر فرایند احراز هویت را آغاز میکند، بدافزار اعتبارنامههای او را تصاحب و تمامی پیامها را ضبط میکند.

نکته نگرانکننده این است که اطلاعات سرقتشده پیشاز خروج از سیستم، با استفاده از پروتکل سفارشی RSA رمزگذاری و مبهمسازی میشوند تا سیستمهای دفاعی آنها را شناسایی نکنند. علاوهبر سرقت داده، این بسته بهطور خودکار دستگاه مهاجم را به حساب واتساپ قربانی متصل (Pair) میکند. این قابلیت به افراد سودجو اجازه میدهد تا حتی پساز حذف کامل بسته مخرب از روی سیستم، همچنان به پیامها و حساب قربانی دسترسی دائمی داشته باشد.

به نقل از بلیپینگکامپیوتر، توسعهدهندگان این بدافزار برای جلوگیری از شناسایی و عیبیابی بهواسطه متخصصان امنیتی، ۲۷ حلقه بینهایت (Infinite Loops) را در کدهای خود گنجاندهاند که باعث از کار افتادن ابزارهای تجزیه و تحلیل میشود.

به توسعهدهندگانی که از بسته lotusbail استفاده کردهاند، توصیه میشود تا بلافاصله آن را از پروژههای خود حذف کنند. همچنین، کاربران باید در تنظیمات واتساپ، بخش «Linked Devices» (دستگاههای متصل) را بررسی و هرگونه دستگاه ناشناس را بهصورت دستی خارج کنند. شرکت Koi Security تأکید میکند که بررسی کدهای منبع بهتنهایی کافی نیست و توسعهدهندگان باید رفتار زمان اجرای برنامهها (Runtime Behavior) را برای شناسایی ارتباطات خروجی مشکوک کنترل کنند.